Administración de Superficie de ataque (ASM) en United States

- Inicio

- Detección de vulnerabilidades

- Administración de Superficie de ataque (ASM) en United States

Aquí te mostramos lo que es la administración de superficie de ataque (Attack Surface Management - ASM) y el porqué deberías implementarlo en tu organización en United States.

La superficie de ataque es toda la infraestructura que se encuentra expuesta en internet, esto incluye direcciones IP públicas, dominios, subdominios y todos los servicios que pueden ser accedidos en estos.

Cuando las organizaciones crecen, llegan al punto en el que gestionar la seguridad de cientos de servicios expuestos se puede volver una tarea complicada, principalmente cuando la organización posee diferentes departamentos separados físicamente que publican, actualizan o remueven servicios de forma independiente.

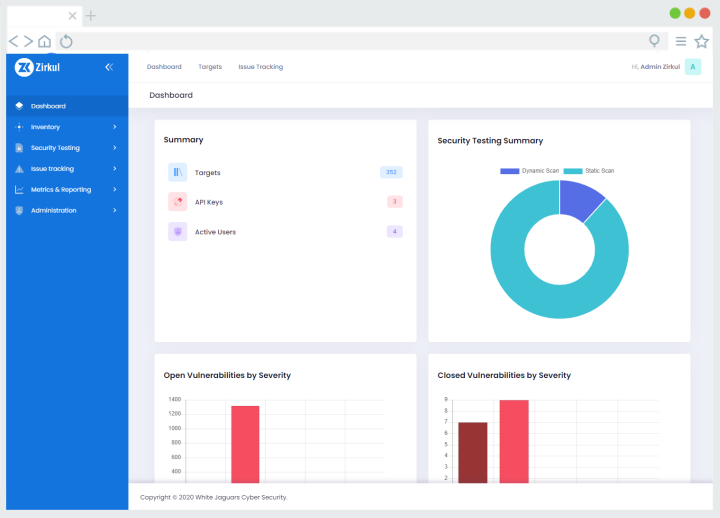

Los servicios de ASM incluyen:

Descubrimiento de servicios de forma continua para actualizar el inventario de forma continua.

Lleve un inventario de los activos desde aplicaciones, servidores o dispositivos.

Lleve el control de las evaluaciones de seguridad realizadas, desde escaneos de red, de aplicación, penetración, etc.

Segregue los permisos de los usuarios por grupos donde podrá limitar el acceso a las incidencias.

Integre el proceso con su CI/CD como parte de su estrategia de DevSecOps donde inclusive podrá ejecutar escaneos desde nuestra solución.

Todas las incidencias en un solo lugar, Pentest, DAST, SAST, escaneos de red.

Asigne las incidencias a los responsables utilizando una interfaz donde queda claro, quién hace qué y para cuándo se debe resolver.

Puedes generar reportes consolidados para auditoría, también puedes generar métricas basadas en la relación de activos, escaneos e incidencias.

Requisito de múltiples marcos de trabajo.

Incluyendo NIST CSF, COBIT, ISO27001, SAMM, BSIMM y muchos más, la gestión de vulnerabilidades es un requisito común que se debe implementar como parte de su estrategia de ciberseguridad.

El mayor problema es que implementarlo desde cero implica el desarrollar mecanismos que a la larga se convierten en "bolas de nieve", que hacen que el proceso mismo se vuelva un dolor de cabeza, nuestra propuesta ya incluye años de experiencia en la correcta gestión de vulnerabilidades, brindándole un punto central, donde podrá gestionar el riesgo sin que se salga de control.

Te brindamos el marco de trabajo que garantice la resolución de incidencias.

El objetivo principal es que tu empresa solucione las vulnerabilidades descubiertas, nuestro trabajo no se limita a entregarte un reporte sin un proceso medible o accionable detrás, nuestros años de experiencia nos han llevado a crear la plataforma y metodología de trabajo que te ayude de la forma más expedita y efectiva para solucionar los problemas reportados lo antes posible.

Puedes solicitar una Demo en el momento que prefieras y con gusto te mostramos como funciona el proceso.

Si el tema de gestión de vulnerabilidades es nuevo para ti, aquí te presentamos algunos de los retos a los que te podrías enfrentar eventualmente de forma inevitable.

Los reportes de análisis de penetración se entregan usualmente en formato PDF, lo que hace complicado el proceso de darle seguimiento a las incidencias.

Los fabricantes de escaners de vulnerabilidades por temas propietarios, le dan opciones para gestionar solo las incidencias generadas por ellos mismos, teniendo que gestionar todo de forma separada si utilizas mecanismos diferentes de seguridad como DAST, SAST, Network Scans, etc.

Como parte de tu política de seguridad y/o estándar de gestión de vulnerabilidades, vas a encontrarte con el reto de llevar el control del cumplimiento de seguridad de tus activos como servidores, dispositivos y aplicaciones.

Para una organización con diferentes unidades de negocio, con equipos diferentes encargados de resolver las incidencias, el tema de dar rastreo de quien es el responsable de solucionar las incidencias y del tiempo que se dispone para resolverlas, es una tarea que es realmente abrumadora si la realizas manualmente.

Si utilizas diferentes mecanismos de detección gestionados de forma separada, te vas a encontrar probablemente con una cantidad importante de incidencias duplicadas que van a requerir de una administración manual si no lo realizas de forma centralizada, tarea difícil en un ciclo infinito que se repite cada vez que ejecutan nuevas pruebas.

En entornos donde las metodologías de desarrollo de software son ágiles y la publicación de nuevas vulnerabilidades es constante, es muy común que el departamento de seguridad sea considerado como el cuello de botella que retrasa lanzamientos de software o que no entrega a tiempo los requerimientos de seguridad. Todo esto producto de la gestión manual y descentralizada de vulnerabilidades, junto con la falta de automatización en la ejecución de las pruebas.

Te guíamos en todo el proceso, nos interesa que aprendas a protegerte en un ambiente de transferencia de conocimiento.

¿Te gustaría ver cómo lo hacemos?

Pide una Demo