Pruebas de penetración (Pentest) en República Dominicana

- Inicio

- Detección de vulnerabilidades

- Pruebas de penetración

Es la búsqueda manual de vulnerabilidades, realizada por profesionales con capacidades desarrolladas para detectar debilidades en los sistemas o en la infraestructura simulando el comportamiento de un delincuente. Todo lo anterior con la finalidad de ayudar en la corrección de riesgos antes que puedan ser aprovechados por delincuentes.

Los análisis de penetración, también conocidos como "pentest" o hacking ético, se pueden realizar con diferentes niveles de profundidad que pueden requerir alguna o nula información previa dependiendo del objetivo de las pruebas.

Así como existen diferentes tipos de "pentest", en WhiteJaguars seguimos metodologías de pruebas específicas para cada uno.

Realizamos pruebas especializadas para Web APIs y SOAP WebServices.

Realizamos pruebas en QA, UAT y producción dependiendo de la metodología de pruebas a seguir.

Probamos aplicaciones desarrolladas para Android y iOS, aunque podemos probar otras plataformas.

Análizamos su perímetro, ponemos a prueba sus medidas de protección actuales, la configuración y la arquitectura.

Nuestros reportes están aprobados y en cumplimiento para ser utilizados como evidencia para PCI-DSS.

Evaluamos la seguridad de los métodos de cifrado, la segmentación de las redes y el abuso de la infraestructura.

+100 verificaciones, +1000 vulnerabilidades diferentes.

Nuestra metodología de pruebas esta basada pero no limitada a cubrir todos los riesgos de la última versión del OWASP Top 10, las malas prácticas de desarrollo incluidas en el CWE/SANS Top 25 (donde sea aplicable), marcos de trabajo como PTES, NIST 800-115, MITRE ATT&CK, OWASP Testing Guide, OWASP ASVS y nuestro propio marco de pruebas extensivas.

Todo lo anterior en un proceso validado manualmente y sin Falsos Positivos, lo cual es uno de los mayores problemas con los mecanismos de detección automatizados.

Te brindamos el marco de trabajo que garantice la resolución de incidencias.

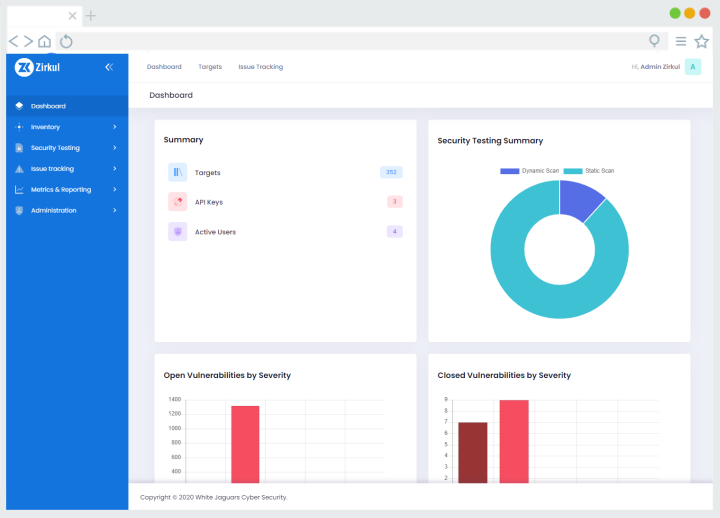

El objetivo principal es que se solucionen las vulnerabilidades descubiertas. Nuestro trabajo no se limita a entregarte un reporte sin un proceso medible o accionable detrás. Nuestros años de experiencia nos han llevado a crear la plataforma y metodología de trabajo que te ayude de la forma más expedita y efectiva para solucionar los problemas reportados lo antes posible.

Puedes solicitar una Demo en el momento que prefieras y con gusto te mostramos como funciona el proceso.

Te guíamos en todo el proceso, nos interesa que aprendas a protegerte en un ambiente de transferencia de conocimiento.

¿Quieres ver como lo hacemos?

Conversemos